lab1B

Para esta prueba continua el crack, vamos a debuggear.

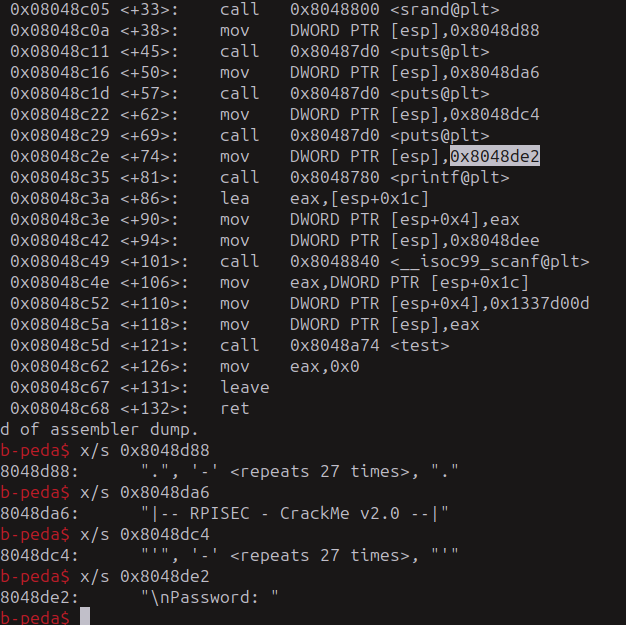

Podemos encontrar varios puts, veamos que dicen.

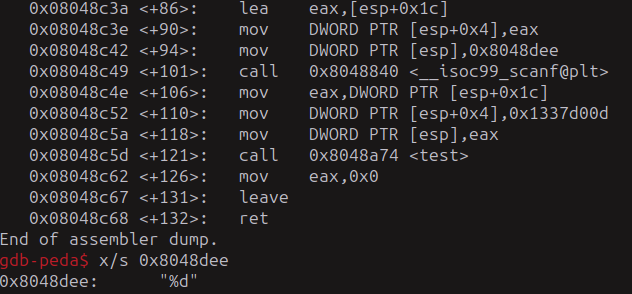

Ahora encontramos un scanf que coloca un espacio de 4 bytes y debe ser en formato integer..

Perfecto, ahora podemos observar que antes de llamar a la función test, le manda datos, podemos ver como mete en "eax" los datos que le dimos, en este caso serán numeros, después lo coloca en esp junto con otro que es 0x1337d00d.

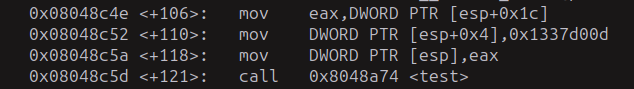

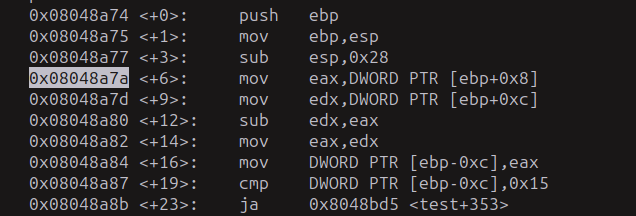

ahora vamos a analizar test

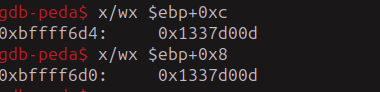

Esto que vemos es importante, porque guarda los datos que les dimos en los registros eax y edx, luego hace una resta del integer que le dimos a 0x1337d00d, lo guarda en ebp-0xc y luego lo compara con 0x15 y salta a la etiqueta 0x8048bd5 si es mayor y no queremos que eso pase, queremos que continué hasta la función decrypt.

Vamos a tranformar 0x1337d00d a decimal "322424845" y vamos a ver que pasa colocando un break en test.

Aquí podemos ver que es el mismo numero pero ahora restemos los 0x15 para tener un resultado más cercano al que se busca y podamos observar mejor, porque si restamos 322424845 - 322424845 = 0, y eso no funciona.

322424845 - 21 = 322424824

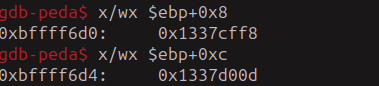

Podemos ver que hay un problema, se compara con 0x15 exacto, así que vamos a restarle 0x14.

322424845 - 20 = 322424825

Ok, después de "sub eax, edx", vemos que de resultado da 0x14, y tambien vemos que cada vez que se llama a decrypt se coloca 4 bytes que haya en eax, sin embargo, hay un arreglo en eax usando shl, veamos que pasa después.

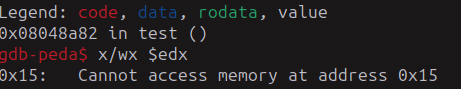

Vamos a convertir esa cantidad en decimal, sería 0x149a = 5274 en decimal.

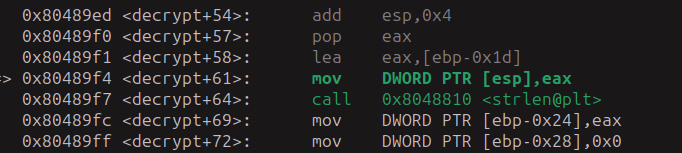

Ahora colocamos un break en decrypt.

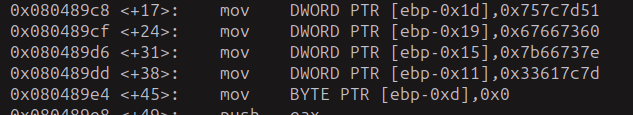

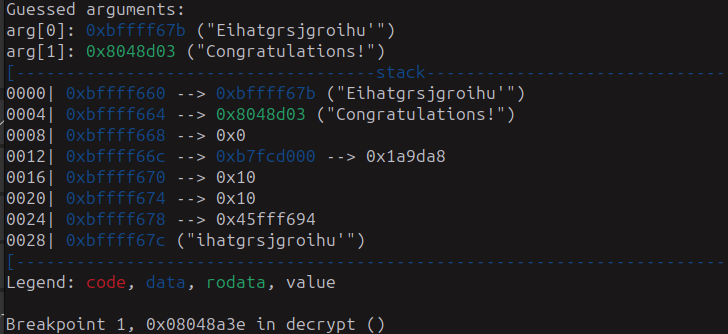

Ok, vamos a ver que hay en todos estos punteros usando "nexti"

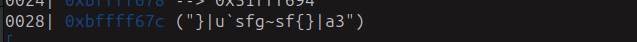

Al parecer está codificado con el siguiente parametro "}|u`sfg~sf{}|a3".

Después se obtiene la cantidad de caracteres en total en ese parametro y se colocan en dos registros, pareciera un while de 0 a 15 repeticiones.

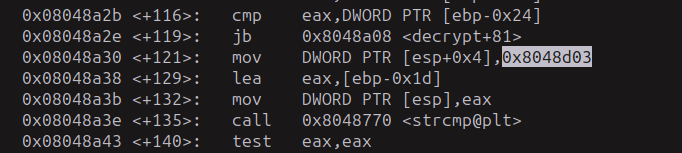

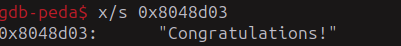

Luego, hay una comparativa, que si buscamos es un "Congratulations!"

Ok, con esto ya podemos saber que la contraseña es un integer que no supere a 0x15 basandose en 0x1337d00d, después se códifica con "}|u`sfg~sf{}|a3" y si es igual a "Congratulations!", salta a system para obtener la bandera.

Coloquemos un break en call de strcmp y continuamos con la ejecución.

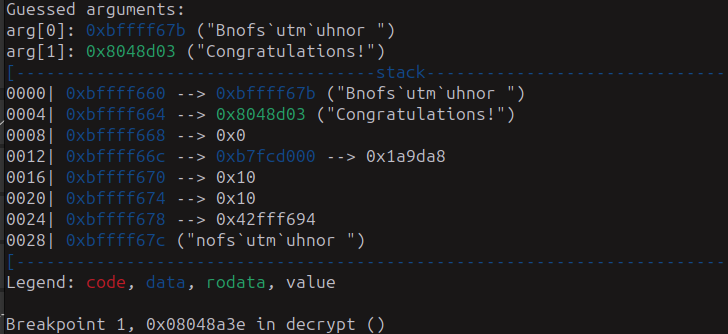

Desafortunadamente no logramos desencriptarlo.

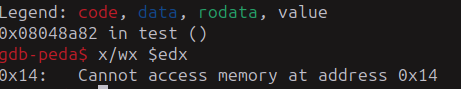

vamos a bajarle a 0x13

Tampoco, vamos por 0x12

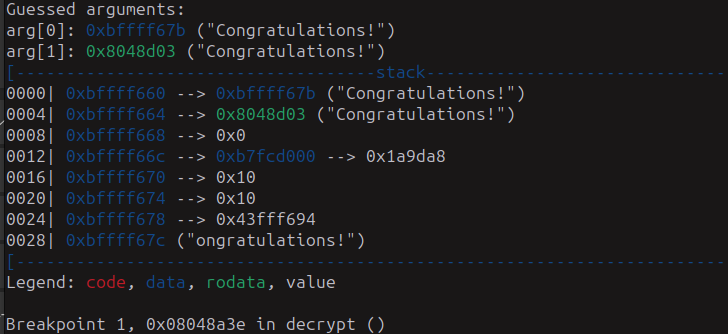

Listo.

Esto, en otras circunstancias, sería muy complicado, tuvimos suerte al ser un numero limitado de 21 (0x15), ahora, imaginen si son 20,000, para eso sería mejor hacerlo por fuerza bruta o keygen.